Share

## https://sploitus.com/exploit?id=E77AA577-A25C-5A63-B54D-F75908582BB0

# MetabaseRceTools

CVE-2023-38646 Metabase RCE 工具

# CVE-2023-38646 RCE 图形化利用工具

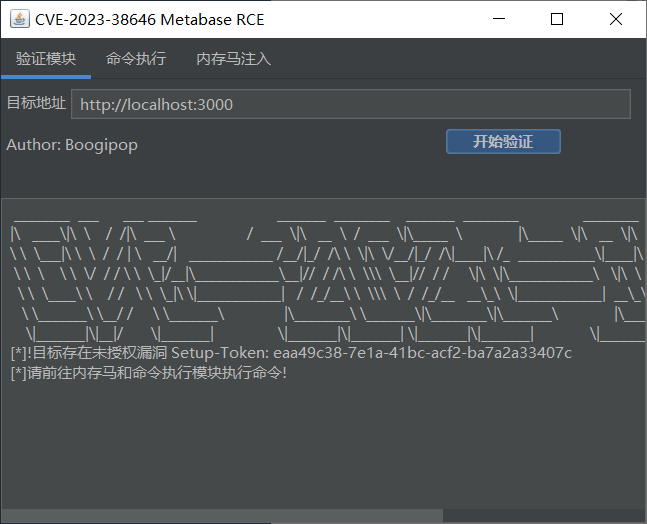

## 验证模块

- 输入指定网址即可检测未授权Token

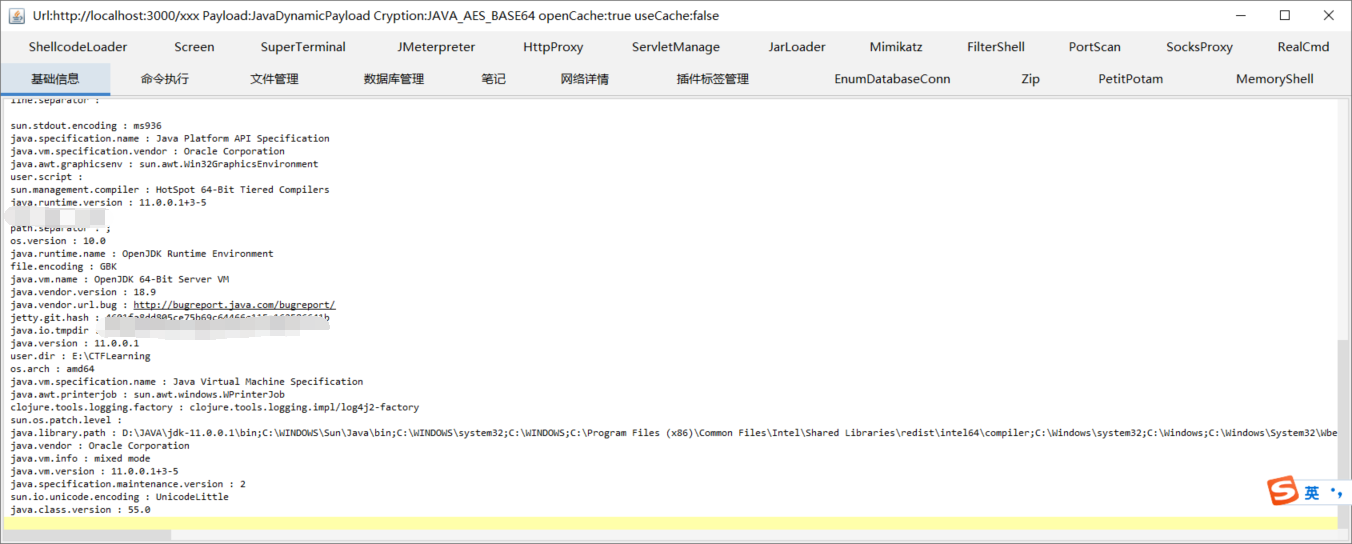

## 命令执行

- 该模块首先需要执行验证模块获取token才可以使用

- JarLocation:metabase.jar的位置,默认当前目录

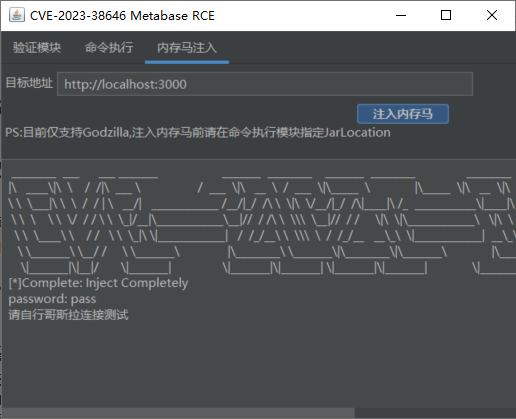

## 内存马注入

- 目前仅写了cmd和godzilla模式,通过x-client-data控制

- x-client-data:cmd 给cmd请求头写命令即可

- x-client-data:godzilla 直接连接哥斯拉,默认密码pass